Zusammenfassend:

- Angreifer nutzen gezielt psychologische Trigger wie Hilfsbereitschaft und Autoritätsdruck, um an Informationen oder Geld zu gelangen.

- Die grösste Schwachstelle ist nicht mangelndes Misstrauen, sondern eine falsch kanalisierte, unkontrollierte Dienstfertigkeit.

- Etablieren Sie eine „kontrollierte Hilfsbereitschaft“, bei der jede ungewöhnliche Anfrage einem festen Verifikationsprozess folgt (z.B. Rückruf auf bekannter Nummer).

- Physische Sicherheit (kein „Mitschlüpfen“ lassen) ist genauso wichtig wie digitale und erfordert höfliche, aber bestimmte Protokolle.

- In der Schweiz ist die Dokumentation dieser Prozesse (Vier-Augen-Prinzip) entscheidend, auch aus versicherungs- und haftungsrechtlichen Gründen (Obligationenrecht).

Als Mitarbeiter im Kundensupport oder in einer Assistenzfunktion ist Hilfsbereitschaft nicht nur eine Tugend, sondern Kern Ihrer beruflichen Tätigkeit. Jeden Tag beantworten Sie Anfragen, lösen Probleme und unterstützen Kollegen und Kunden. Doch was passiert, wenn genau diese Stärke – Ihre professionelle Dienstfertigkeit – zur Zielscheibe wird? Social Engineering ist eine Angriffsmethode, die nicht Firewalls oder Virenscanner angreift, sondern den Menschen. Angreifer manipulieren gezielt das Vertrauen, die Hilfsbereitschaft und den Respekt vor Autorität, um an vertrauliche Daten, Passwörter oder direkte Zahlungen zu gelangen.

Der übliche Ratschlag „Seien Sie einfach misstrauisch“ ist für Sie im Arbeitsalltag wenig hilfreich und steht im Konflikt mit Ihrer Aufgabe. Er führt zu Verunsicherung und kann die Servicequalität beeinträchtigen. Die wahre Herausforderung liegt nicht darin, grundsätzlich jedem zu misstrauen. Vielmehr geht es darum, die Mechanismen der Angreifer zu durchschauen und die eigene Hilfsbereitschaft kontrolliert und sicher einzusetzen. Es ist ein schmaler Grat zwischen exzellentem Service und dem Öffnen einer Tür für Betrüger.

Die entscheidende Frage ist also nicht, *ob* Sie helfen, sondern *wie*. Dieser Artikel bricht mit dem Mythos, dass Sicherheit immer unhöflich sein muss. Er zeigt Ihnen, wie Sie Ihre professionelle Hilfsbereitschaft nicht als Schwäche, sondern als aktive Verteidigungslinie nutzen. Statt sich von der sprichwörtlichen Schweizer Höflichkeit in die Falle locken zu lassen, lernen Sie, diese für klare und unmissverständliche Verifikationsprozesse zu nutzen. Sie werden entdecken, wie man Anfragen prüft, ohne sein Gegenüber vor den Kopf zu stossen, und wie man robuste Sicherheitsprotokolle im Einklang mit Schweizer Recht und Geschäftskultur etabliert.

Dieser Leitfaden bietet Ihnen einen strukturierten Überblick über die häufigsten Angriffsmethoden und, was noch wichtiger ist, über die konkreten Gegenstrategien. Er führt Sie von der Psychologie der Manipulation bis hin zu rechtlichen Absicherungen, die in der Schweiz unerlässlich sind.

Inhalt: Wie Sie Ihre Hilfsbereitschaft zur stärksten Verteidigung machen

- Reziprozität und Verknappung: Mit welchen psychologischen Tricks arbeiten Hacker am Telefon?

- Der Anruf vom „Microsoft-Support“: Wie erkennen Sie gefälschte Anrufer sofort?

- Tailgating und die „volle Hände“-Masche: Wie kommen Fremde ohne Badge ins Büro?

- Was verrät Ihr Abfalleimer oder Ihr Instagram-Foto einem Angreifer über die Firma?

- Wie etablieren Sie eine Kultur des gesunden Misstrauens, ohne unhöflich zu sein?

- Das Risiko des „Mitschlüpfens“: Wie verhindern Sie, dass Unbefugte einfach mitlaufen?

- Rückruf statt Reply: Wie bestätigen Sie ungewöhnliche Zahlungsbitten sicher?

- Wie härten Sie Ihre Finanzprozesse gegen gefälschte Zahlungsanweisungen des „CEO“?

Reziprozität und Verknappung: Mit welchen psychologischen Tricks arbeiten Hacker am Telefon?

Social-Engineering-Angriffe, insbesondere per Telefon (Vishing), sind keine rein technischen Manöver, sondern basieren auf tief verwurzelten menschlichen Verhaltensmustern. Angreifer nutzen diese gezielt aus, um ihre Opfer zu manipulieren. Zwei der wirksamsten Prinzipien sind Reziprozität und Verknappung. Reziprozität beschreibt das menschliche Bedürfnis, eine Gegenleistung für einen vermeintlichen Gefallen zu erbringen. Ein Angreifer könnte beispielsweise mit einem kleinen, nützlichen Tipp beginnen, um im Gegenzug eine weitaus sensiblere Information zu erbitten. Sie fühlen sich unterbewusst verpflichtet, „ebenfalls hilfsbereit“ zu sein.

Das Prinzip der Verknappung erzeugt künstlichen Zeitdruck. Formulierungen wie „Dieses Angebot gilt nur noch eine Stunde“ oder „Sie müssen sofort handeln, um eine Kontosperrung zu vermeiden“ schalten das rationale Denken aus. In der Schweiz wird dies oft perfide mit vertrauenswürdigen Namen kombiniert. Betrüger geben sich als Mitarbeiter der SBB, einer kantonalen Steuerverwaltung oder einer Krankenkasse aus und setzen eine dringende Frist für eine angebliche Rückerstattung. Die Kombination aus Autorität und Zeitdruck ist extrem effektiv.

Eine weitere Schweizer Besonderheit ist die Ausnutzung der Mehrsprachigkeit. Ein Anrufer, der in der Romandie bewusst auf Hochdeutsch anruft und behauptet, vom Hauptsitz in Zürich zu sein, versucht, dadurch zusätzliche Autorität und Legitimität zu simulieren. Derartige Angriffe sind keine Seltenheit; eine Barracuda-Studie zeigt, dass Unternehmen mit durchschnittlich 700 Social Engineering-Angriffen pro Jahr konfrontiert sind. Die erste Verteidigungslinie ist daher das Erkennen dieser psychologischen Muster in Echtzeit.

Der Anruf vom „Microsoft-Support“: Wie erkennen Sie gefälschte Anrufer sofort?

Der „Microsoft-Support-Anruf“ ist ein Klassiker des Vishing und ein Paradebeispiel für einen Autoritätsangriff. Der Anrufer gibt vor, von einem grossen, bekannten Technologieunternehmen zu sein, und meldet ein angeblich dringendes Sicherheitsproblem auf Ihrem Computer. Das Ziel ist es, Sie zur Installation einer Fernwartungssoftware zu überreden, wodurch der Angreifer die volle Kontrolle über Ihr Gerät erlangt. Die Tarnung als Microsoft ist besonders beliebt: Eine Analyse von Barracuda zeigt, dass bei fast 43 % aller Phishing-Angriffe die Marke Microsoft als Köder dient.

Das sofortige Erkennen solcher Betrugsversuche erfordert einen antrainierten Sicherheits-Reflex. Das wichtigste Warnsignal ist die Tatsache des Anrufs selbst: Microsoft oder andere grosse Tech-Firmen rufen niemals unaufgefordert an, um auf Viren oder Fehler hinzuweisen. Jede Form von Druck, Drohungen (z.B. mit einer sofortigen Sperrung Ihres Kontos) oder die Aufforderung, Software zu installieren oder persönliche Daten preiszugeben, sind rote Flaggen. Fordern Sie den Anrufer auf, Ihnen die Anfrage schriftlich per E-Mail an Ihre offizielle Firmenadresse zu senden. Meist wird das Gespräch dann schnell beendet.

Die Gefahr entwickelt sich weiter. Wie das Nationale Zentrum für Cybersicherheit (NCSC) 2024 berichtete, nutzen Betrüger in der Schweiz bereits KI-generierte Deepfake-Videos und -Stimmen von Vorgesetzten für CEO-Fraud-Angriffe. Sie sammeln vorab Stimmproben aus öffentlichen Quellen oder früheren Telefonaten. Auch hier gilt: Bemerken Sie technische Unstimmigkeiten, seltsame Sprechpausen oder ungewöhnliche Formulierungen, brechen Sie ab und verifizieren Sie die Anfrage über einen anderen, bekannten Kanal – zum Beispiel durch einen direkten Rückruf auf der intern gespeicherten Mobilnummer des Chefs.

Tailgating und die „volle Hände“-Masche: Wie kommen Fremde ohne Badge ins Büro?

Social Engineering findet nicht nur digital, sondern auch physisch statt. „Tailgating“ (auch Piggybacking oder Mitschlüpfen genannt) beschreibt die Methode, bei der eine unbefugte Person einem autorisierten Mitarbeiter durch eine gesicherte Tür folgt. Die Angreifer nutzen dabei gezielt die Schweizer Höflichkeit aus. Der klassische Trick: Jemand steht mit vollen Händen (z.B. Kaffeetassen und Ordnern) vor der Tür und bittet darum, hineingelassen zu werden. Wer möchte da schon unhöflich sein und die Tür vor der Nase zuschlagen?

Diese „Höflichkeits-Falle“ ist eine ernstzunehmende Sicherheitslücke. Während technische Lösungen existieren, ist ihre Implementierung oft eine Kostenfrage. Für ein Schweizer KMU mit rund 15 Mitarbeitenden liegen die Preise für eine badgebasierte Zutrittskontrolle laut einer Analyse von gryps.ch im Schnitt bei CHF 2’500 für eine Basis-Installation. Aufwändigere Systeme wie Sensorschleusen sind weitaus teurer, wie die folgende Übersicht zeigt.

| Lösung | Sicherheitsniveau | Eignung für | Kosten (CHF) |

|---|---|---|---|

| Drehkreuz | Hoch | Grossunternehmen | 10’000-25’000 |

| Sensorschleuse | Sehr hoch | Hochsicherheitsbereiche | 25’000-50’000 |

| Badge + Schulung | Mittel | KMU/Coworking | 2’500-5’000 |

| Manuelle Kontrolle | Niedrig | Kleine Büros | 500-1’500 |

Daher ist das Verhalten der Mitarbeiter entscheidend. Es geht nicht darum, unhöflich zu sein, sondern darum, ein klares und freundliches Sicherheitsprotokoll zu etablieren. Anstatt die Person abzuweisen, begleiten Sie sie zum Empfang oder bieten an, jemanden zu rufen. Das wahre Ziel ist es, die Identität und die Zutrittsberechtigung zu verifizieren, ohne eine konfrontative Situation zu schaffen.

Ihr Aktionsplan: Das Schweizer Höflichkeits-Dilemma sicher meistern

- Freundlich ansprechen: „Entschuldigung, kann ich Ihnen helfen? Ich glaube, die Tür ist nicht richtig aufgegangen.“ Diese Formulierung nimmt an, dass es sich um ein technisches Problem handelt, nicht um ein Fehlverhalten.

- Begleitung anbieten: „Guten Tag, sind Sie zu einem Termin hier? Gerne begleite ich Sie zum Empfang, damit Sie angemeldet werden.“ Dies ist ein proaktiver Service, keine Anschuldigung.

- Hilfe bei vollen Händen: „Hallo, ich sehe, Sie haben die Hände voll – soll ich Ihnen beim Empfang Bescheid geben, damit man Ihnen entgegenkommt?“ Sie zeigen Hilfsbereitschaft, delegieren die Verifikation aber an die zuständige Stelle.

- Verantwortung abgeben: „Einen Moment bitte, ich rufe schnell jemanden vom Empfang, der Ihnen professionell weiterhelfen kann.“ Damit signalisieren Sie Kompetenz und Einhaltung von Prozessen.

- Begründung liefern: „Für die Sicherheit aller müssen wir jeden Besucher anmelden – folgen Sie mir bitte kurz zum Desk, das dauert nur eine Sekunde.“ Die Begründung („Sicherheit für alle“) schafft Akzeptanz.

Was verrät Ihr Abfalleimer oder Ihr Instagram-Foto einem Angreifer über die Firma?

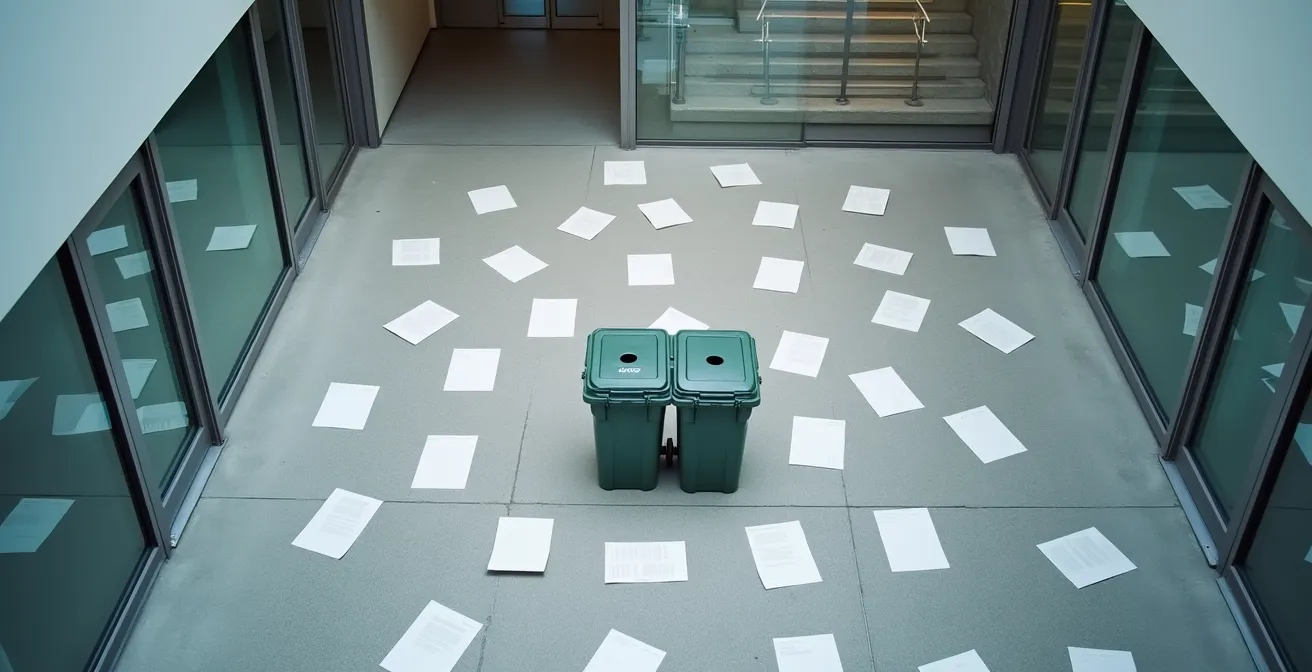

Die Informationsbeschaffung für einen Social-Engineering-Angriff beginnt lange vor dem ersten Anruf oder der ersten E-Mail. Angreifer sammeln im Vorfeld akribisch Informationen aus öffentlich zugänglichen Quellen, ein Prozess, der als Open-Source Intelligence (OSINT) bekannt ist. Jedes noch so kleine Detail kann Teil eines grösseren Puzzles sein. Ihre scheinbar harmlosen Social-Media-Posts und sogar der Inhalt Ihres Abfalleimers sind dabei Goldgruben für Angreifer.

Ein Instagram-Foto von der Firmenfeier kann verraten, wer in welcher Abteilung arbeitet und wie die Hierarchien sind. Ein LinkedIn-Profil enthüllt die Namen von wichtigen Lieferanten oder Projektpartnern. Diese Informationen werden später genutzt, um eine glaubwürdige Legende zu konstruieren. Ein Anrufer, der den Namen Ihres direkten Vorgesetzten und des aktuellen Projekts kennt, wirkt sofort legitimer. Das „Dumpster Diving“, das Durchwühlen von Abfall, ist eine weitere, physische Form von OSINT. Ein nicht geschredderter Notizzettel mit einer Telefonnummer, ein alter Lieferschein oder eine interne Memo können entscheidende Puzzleteile liefern.

Diese Phase der Vorbereitung unterstreicht, warum rein technische Abwehrmassnahmen oft ins Leere laufen. Der legendäre Hacker Kevin Mitnick, der Social Engineering perfektionierte, brachte es auf den Punkt:

Social Engineering ist die bei weitem effektivste Methode, um an ein Passwort zu gelangen, und schlägt rein technische Ansätze in Sachen Geschwindigkeit um Längen.

– Kevin Mitnick, Wikipedia – Social Engineering (Sicherheit)

Der Schutz beginnt daher bei einem bewussten Umgang mit Informationen. Etablieren Sie eine „Clean Desk Policy“, schreddern Sie alle Dokumente mit sensiblen Daten konsequent und überlegen Sie genau, welche beruflichen Details Sie online teilen. Jeder Mitarbeiter ist ein Informationsträger und somit ein potenzielles Ziel.

Wie etablieren Sie eine Kultur des gesunden Misstrauens, ohne unhöflich zu sein?

Eine effektive Sicherheitskultur basiert nicht auf Angst oder generellem Misstrauen, sondern auf klaren Prozessen und einem gemeinsamen Verständnis für die Bedrohungslage. Das Ziel ist nicht, Paranoia zu säen, sondern eine Kultur der „kontrollierten Hilfsbereitschaft“ zu schaffen. Anstatt Mitarbeiter dafür zu tadeln, dass sie fast auf einen Trick hereingefallen wären, sollten sie dafür gelobt werden, dass sie einer ungewöhnlichen Anfrage nachgegangen und sie gemäss Protokoll verifiziert haben – auch wenn sie sich als legitim herausstellt. Dies fördert proaktives und sicherheitsbewusstes Handeln.

Die Dringlichkeit ist evident: Das NCSC in der Schweiz verzeichnete einen alarmierenden Anstieg von 487 Fällen auf 719 CEO-Fraud-Meldungen im Jahr 2024, was einem Anstieg von 47 % entspricht. Die Sensibilisierung muss daher kontinuierlich und praxisnah erfolgen. Regelmässige, kurze Schulungen mit aktuellen Beispielen aus der Schweiz sind wirksamer als eine jährliche Pflichtveranstaltung. Das NCSC selbst stellt hervorragende, kostenlose Sensibilisierungsmaterialien zur Verfügung, die speziell für Schweizer Unternehmen konzipiert sind. Der Vorteil: Diese Unterlagen sind in allen Landessprachen verfügbar, berücksichtigen die Schweizer Konsenskultur und geniessen durch den offiziellen Absender eine hohe Glaubwürdigkeit bei den Mitarbeitenden.

Der Schlüssel liegt darin, Sicherheit als gemeinsamen Wert zu etablieren. Es geht darum, die Frage „Könnte das ein Betrugsversuch sein?“ zu normalisieren. Wenn ein Mitarbeiter eine Zahlungsaufforderung hinterfragt und zur Sicherheit eine Verifikations-Schleife einleitet, sollte dies als professionell und verantwortungsbewusst anerkannt werden. Die Botschaft muss lauten: „Verifizieren ist kein Misstrauen, sondern Sorgfalt.“ So wird aus passivem Argwohn ein aktiver und kollektiver Schutzmechanismus, der perfekt zur konsensorientierten Arbeitskultur in der Schweiz passt.

Das Risiko des „Mitschlüpfens“: Wie verhindern Sie, dass Unbefugte einfach mitlaufen?

Das „Mitschlüpfen“ oder Tailgating ist eine der einfachsten und zugleich effektivsten Methoden für den unbefugten physischen Zutritt. Wie bereits diskutiert, nutzen Angreifer hier die menschliche Neigung zur Höflichkeit aus. Die Verhinderung solcher Vorfälle erfordert eine Kombination aus organisatorischen Regeln und dem richtigen Verhalten der Mitarbeiter. Technische Lösungen wie Vereinzelungsanlagen bieten den höchsten Schutz, sind aber mit erheblichen Kosten verbunden und für viele Schweizer KMU nicht praktikabel. Die wirksamste und kosteneffizienteste Massnahme ist daher ein klar definiertes Mitarbeiterprotokoll.

Die Grundregel lautet: Jede Person ist für die Tür verantwortlich, die sie öffnet. Das bedeutet, man stellt sicher, dass die Tür nach dem Durchgehen auch wieder schliesst und niemand Unbekanntes folgt. Dies ist kein Akt der Unhöflichkeit, sondern eine grundlegende Sicherheitsmassnahme zum Schutz aller Kollegen und des Unternehmensvermögens. Die Herausforderung besteht darin, dieses Prinzip durchzusetzen, ohne ein Klima des Misstrauens zu schaffen. Die zuvor genannten höflichen Formulierungen sind hier das A und O.

Sollte es dennoch passieren, dass eine unbefugte Person ins Gebäude gelangt, ist ein klares Notfallprotokoll entscheidend. Direkte Konfrontation ist zu vermeiden, da das Risikoprofil der Person unbekannt ist. Stattdessen sollten Mitarbeiter geschult werden, sofort und diskret die zuständige Sicherheitsstelle oder den Empfang zu informieren. Wichtig ist, sich das Aussehen, die Kleidung und die Bewegungsrichtung der Person genau einzuprägen, um eine schnelle Reaktion zu ermöglichen. Diskrete Warnungen an Kollegen in der Nähe können ebenfalls Teil des Protokolls sein. Ein solches Vorgehen minimiert das Risiko und ermöglicht ein professionelles Eingreifen.

Rückruf statt Reply: Wie bestätigen Sie ungewöhnliche Zahlungsbitten sicher?

Eine der gefährlichsten Formen des Social Engineering ist der CEO-Betrug, bei dem Angreifer per E-Mail eine dringende und vertrauliche Zahlungsanweisung im Namen der Geschäftsleitung erteilen. Die E-Mail-Adresse ist oft täuschend echt gefälscht („Spoofing“) und der Inhalt spielt mit Autorität und Zeitdruck („Ich bin gerade in einer wichtigen Verhandlung und kann nicht telefonieren. Bitte überweisen Sie sofort…“). Auf keinen Fall dürfen Sie auf eine solche E-Mail einfach mit „Reply“ antworten oder die darin angegebene Telefonnummer anrufen, da Sie sonst wieder mit dem Betrüger kommunizieren.

Die goldene Regel zur Abwehr lautet: „Rückruf statt Reply“ durch strikte Kanal-Trennung. Das bedeutet, Sie müssen die Anfrage über einen komplett unabhängigen, zweiten Kommunikationskanal verifizieren. Wenn die Bitte per E-Mail kommt, greifen Sie zum Telefon und rufen die Ihnen bekannte, im Firmenverzeichnis hinterlegte Nummer des Vorgesetzten an. Wenn die Bitte per Anruf kommt, bitten Sie um eine Bestätigung per E-Mail von der offiziellen Firmenadresse.

Diese Methode, auch als Zwei-Faktor-Verifizierung im Prozess bekannt, ist eine der einfachsten und wirksamsten Schutzmassnahmen. Sie durchbricht die Kommunikationsschleife des Angreifers. Selbst wenn dieser die E-Mail-Kommunikation kontrolliert, hat er in der Regel keinen Zugriff auf das Telefon des echten CEOs. Dieser simple „Sicherheits-Reflex“ sollte bei jeder aussergewöhnlichen, dringenden oder vertraulichen Zahlungsanweisung zur Anwendung kommen, unabhängig vom Betrag. Es ist ein kleiner Schritt im Prozess, der jedoch Millionenschäden verhindern kann.

Das Wichtigste in Kürze

- Kontrollierte Hilfsbereitschaft: Verwandeln Sie Ihren Servicegedanken in einen Schutzmechanismus, indem Sie unübliche Anfragen einem festen Protokoll unterziehen.

- Verifikations-Schleife: Etablieren Sie den Grundsatz „Rückruf statt Reply“. Verifizieren Sie Anfragen immer über einen zweiten, unabhängigen und bekannten Kanal.

- Höflichkeit als Werkzeug: Nutzen Sie klare, aber freundliche Formulierungen, um Sicherheitschecks (z.B. an der Tür) ohne Konfrontation durchzuführen.

Wie härten Sie Ihre Finanzprozesse gegen gefälschte Zahlungsanweisungen des „CEO“?

Die Abwehr von CEO-Betrug kann nicht allein auf der Aufmerksamkeit einzelner Mitarbeiter lasten. Es bedarf robuster, institutionalisierter Finanzprozesse, die menschliche Fehler minimieren. Laut IBM verursachen solche BEC-Angriffe (Business Email Compromise) zwar nur 6% der Sicherheitsverstösse, sind aber mit einem durchschnittlichen Schaden von 4,89 Millionen Dollar die teuersten. Die Absicherung dieser Prozesse ist daher keine Option, sondern eine unternehmerische Notwendigkeit, die in der Schweiz auch eine rechtliche Dimension hat.

Das A und O ist die Implementierung des Vier-Augen-Prinzips für alle Zahlungen ab einem bestimmten Schwellenwert. Viele Schweizer KMU setzen diese Grenze bei CHF 5’000 bis 10’000 an. Jede Überweisung, die diesen Betrag übersteigt, muss von einer zweiten, unabhängigen Person freigegeben werden. Dieser Prozess muss klar dokumentiert und für alle Beteiligten verbindlich sein. Er ergänzt die „Rückruf statt Reply“-Regel und schafft eine weitere Sicherheitsebene.

Diese Dokumentation ist nach Schweizer Obligationenrecht (OR) von entscheidender Bedeutung. Im Schadensfall muss ein Unternehmen nachweisen können, dass es angemessene und zumutbare Sicherheitsprozesse implementiert hatte. Dies ist besonders relevant für den Abschluss und die Inanspruchnahme von Cyber-Versicherungen. Viele Schweizer Versicherer lehnen die Deckung bei CEO-Betrug ab, wenn nicht nachgewiesen werden kann, dass dokumentierte Prozesse wie das Vier-Augen-Prinzip, klare Unterschriftenregelungen und Verifikationsprotokolle existierten und auch eingehalten wurden. Ein aktueller Fall, bei dem eine Versicherung die Zahlung von CHF 2.3 Millionen verweigerte, unterstreicht die finanzielle Tragweite dieser Sorgfaltspflicht.

Die Härtung der Finanzprozesse ist somit eine Kombination aus technischen Regeln (z.B. Schwellenwerte für Freigaben), organisatorischen Prinzipien (Vier-Augen-Prinzip) und einer lückenlosen Dokumentation. Dies schützt nicht nur vor finanziellem Schaden, sondern sichert das Unternehmen auch rechtlich ab.

Häufige Fragen zu Zahlungsbetrug in der Schweiz

Wie erkenne ich gefälschte QR-Codes auf Schweizer Rechnungen?

Prüfen Sie immer die IBAN, die nach dem Scannen des QR-Codes in Ihrer Banking-App angezeigt wird, mit der IBAN auf Ihren Stammdaten oder der physischen Rechnung. Stimmen diese nicht überein, brechen Sie den Vorgang ab. Eine wichtige Regel des NCSC lautet: Scannen Sie QR-Rechnungen ausschliesslich mit Ihrer dedizierten Banking-App, niemals mit einer allgemeinen QR-Code-Reader-App, da diese manipuliert sein könnte.

Was ist die ‚Goldene Regel‘ der Verifizierung?

Die ‚Goldene Regel‘ besagt: Verwenden Sie zur Verifizierung einer Anfrage niemals die Kontaktdaten (Telefonnummer, E-Mail-Adresse), die in der verdächtigen Nachricht selbst enthalten sind. Nutzen Sie ausschliesslich die Kontaktdaten, die im offiziellen Firmenverzeichnis, auf der offiziellen Webseite des Partners oder in Ihren Stammdaten hinterlegt sind. Dies stellt sicher, dass Sie mit der echten Person und nicht mit dem Angreifer kommunizieren.

Ab welchem Betrag sollte eine Zwei-Personen-Freigabe (Vier-Augen-Prinzip) erfolgen?

Dies hängt von der Grösse und Risikobereitschaft des Unternehmens ab. Als Faustregel gilt für die meisten Schweizer KMU ein Schwellenwert zwischen CHF 5’000 und CHF 10’000. Bei Grossunternehmen oder in Hochrisikobranchen sind oft deutlich tiefere Werte ab CHF 2’000 üblich. Wichtig ist, dass dieser Wert klar definiert, allen Mitarbeitern im Finanzbereich bekannt und im Prozess fest verankert ist.